Способы удалённого доступа к ресурсам организации

В последнее время всё чаще возникает задача обеспечения доступа пользователей организации к локальным и удалённым ресурсам Интернета. На сегодняшний день есть несколько способов её решения, существенно различающихся в деталях реализации.

Для вузов ресурсы чаще всего представлены сайтами: локальными (в закрытой от Интернета сети) и удалёнными (подписка на аналитические системы и электронные библиотеки). Последние владеют информацией о диапазонах IP-сети организации, и, если пользователь заходит на удалённый сайт из сети организации, он получает доступ без аутентификации (авторизуется по IP-адресу).

Автор Арсен БОРОВИНСКИЙ, основатель ELiS Электронные библиотеки

Рассмотрим способы организации удалённого доступа.

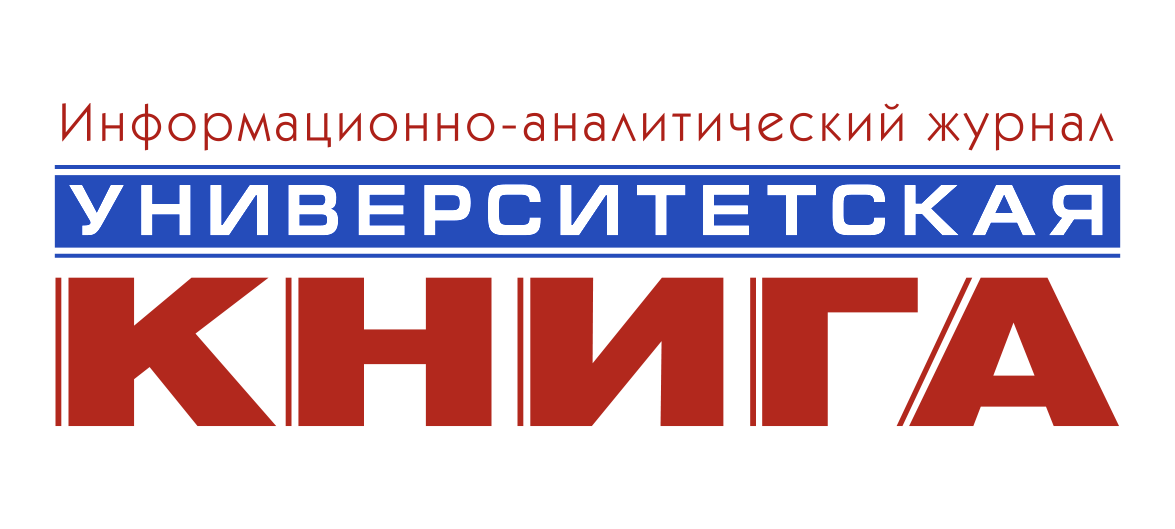

VPN — ВИРТУАЛЬНАЯ ЧАСТНАЯ СЕТЬ

Между удалённым пользователем и VPN-сервером организуется сетевое соединение путём настройки в операционной системе (ОС) виртуального сетевого адаптера (сетевой карты). Упрощённо говоря, между пользователем и организацией устанавливается прямое сетевое соединение, он получает доступ в локальную сеть организации и все его запросы перенаправляются туда же (рис. 1).

При этом пользователь видит внутреннюю сеть организации, может подключаться к локальным ресурсам, а для удалённых он представлен в виде IP-адреса организации.

Плюсы

· Доступ к локальным ресурсам по любым протоколам (не только HTTP, но и RDP и т.д.), т.е. возможно подключить преподавателей и административных работников к рабочим локальным компьютерам и серверам.

· Требуется один логин и пароль для создания сети.

Минусы

· Сложно настроить виртуальный адаптер у пользователя. Зависимость способа настройки от операционной системы. Возможны конфликты адресации локальных сетей пользователя и организации. Создание подключения может блокироваться на уровне домашних маршрутизаторов и провайдеров: часть пользователей настроить его так и не сумеет.

· При установленном VPN-подключении весь домашний трафик пользователя направляется через организацию, которая не заинтересована оплачивать домашних трафик всех пользователей из соображений высокой стоимости покупки канала и серьёзной нагрузки на сетевое оборудование.

В связи с возможностью подключения к рабочим компьютерам VPN применяют многие организации, но для ограниченного числа сотрудников. Для широких масс студентов и сотрудников нужен более простой в настройке способ.

1. ДЛЯ КАЖДОГО УДАЛЁННОГО РЕСУРСА ГЕНЕРИРУЮТСЯ СОБСТВЕННЫЕ АККАУНТЫ

Способ предполагает, что для каждого удалённого ресурса каждому пользователю создаётся свой аккаунт, ассоциированный с организацией. С этим аккаунтом пользователь может заходить на ресурс напрямую из дома и перенаправления трафика через сервер организации (VPN, прокси) не требуется.

Аккаунты могут создаваться заранее на всех, пользователем самостоятельно и автоматически по запросу.

1.1. Аккаунт генерируется заранее на всех

Организация или ресурс генерирует коды доступа или логины с паролями и распространяет по сторонним каналам (факультеты, электронная информационно-образовательная среда (ЭИОС), библиотека).

Это старый и неудобный способ, использовавшийся на заре появления ЭБС. Неудобство связано с тем, что не все ресурсы имеют возможность генерировать аккаунты, а появление нового потребует ещё одного аккаунта и доставки его пользователю. Кроме того, ресурсу придётся каким-то образом сообщать, что пользователь больше не ассоциирован с организацией (уволился, отчислен).

1.2. Аккаунт создаётся пользователем самостоятельно

Пользователи, находясь в сети организации, просто заходят на сайт ресурса и создают себе аккаунт. Ресурс автоматически ассоциирует пользователя с организацией.

Способ прост, не требует никакой работы организации и наличия баз данных, но не ясно, каким способом отделить пользователя от организации в том случае, когда он уволен или отчислен. Также возникает сложность со студентами, обучающимися по дистанционным программам: им сложно попасть в сеть организации, они исключены из процесса тестирования новых ресурсов.

1.3. Аккаунт генерируется при первом обращении к ресурсу

Некоторые ЭБС («Лань», IPRBooks, «Юрайт», «Консультант студента», Znanium, ELiS и др.) создали API, чтобы обеспечить возможность программного создания аккаунтов из ЭИОС.

Способ не универсален в плане поддерживающих его ресурсов, трудоёмок для организаций, но интеграция с ЭБС может осуществляться не только для создания аккаунтов, но и с целью выгрузки метаданных подписных ресурсов, статистики и т.д.

2. ФЕДЕРАТИВНАЯ АВТОРИЗАЦИЯ

В организации вводятся единые логин и пароль ко всем ресурсам, хранящиеся в специальном авторизующем сервере. Удалённый ресурс проверяет принадлежность пользователя организации по тому, что он владеет логином и паролем к базе аккаунтов своего места работы или учёбы.

Логика взаимодействия ресурса и организации походит на регистрацию на сайтах с использованием аккаунтов в социальных сетях (эти сервисы позаимствовали общие идеи) или авторизации на государственных сервисах с помощью аккаунта в «Госуслугах» (ЕСИА).

Плюсы

· Единые логин и пароль, не выходящие за пределы организации.

· В отличие от прокси и VPN удалённые ресурсы «видят» не анонимного пользователя, а аутентифицированного. У пользователя для множества ресурсов один аккаунт.

· Отключение пользователя на сервере организации отключит его и от удалённых ресурсов.

· Удалённым ресурсам легко контролировать массовую выгрузку пользователем, так как он авторизован.

· В статистике все пользователи отображаются под своими именами.

· Возможно применение для аутентификации на локальных ресурсах (на сайтах факультетов и т.д.).

Минусы

· Способ предполагает, что ресурс и авторизующая база организации умеют общаться между собой по специальным протоколам. Этим ограничивается применимость способа (работает только с некоторыми ресурсами).

· Технически реализация собственного авторизующего сервера достаточно сложная.

В России применение федеративной авторизации в образовательных организациях отстаёт от Запада, поэтому механизм слабо поддерживается ресурсами и не является универсальным.

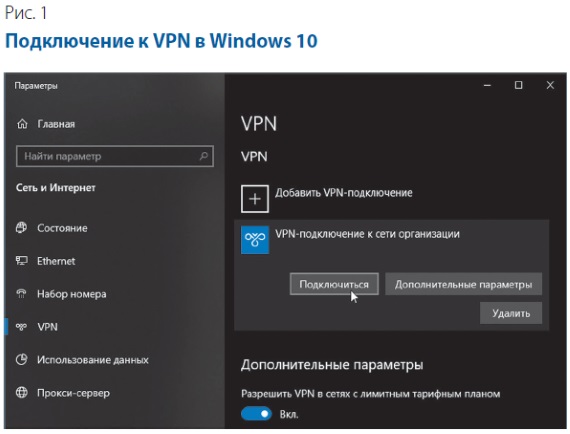

С организационной точки зрения удобней реализовать федеративную авторизацию не напрямую всех со всеми, а путём создания агрегаторов, собирающих у себя организации и договаривающихся с ресурсами. Среди таких агрегаторов можно отметить отечественный ФЕДУРУС (АРБИКОН) (рис. 2) и международный eduGAIN (в России развивается RUNNet*).

* Абрамов А.Г., Васильев И.В., Порхачёв В.А. Принципы функционирования и управления удостоверяющей федерацией RUNNetAAI в рамках интерфедеративного взаимодействия с проектом eduGAIN // Информатизация образования и науки. — 2019. — № 2. — С. 39–45.

Подключение авторизующего сервера к агрегаторам осуществляется, как правило, по подписке.

3. ПРОКСИ-СЕРВЕР

Браузеры пользователей настраиваются на перенаправление трафика через прокси-сервер, установленный в организации (рис. 3). По аналогии с VPN удалённые сайты получают трафик пользователя из сети организации.

При этом в отличие от VPN не нужно настраивать сетевой адаптер и создавать виртуальную сеть: достаточно настроить браузер. В специальном файле автонастройки, подключаемом в браузере, указывают, для каких сайтов использовать проксирование, а для каких — не использовать (нет необходимости весь трафик пользователя перенаправлять через сервер организации).

Плюсы

· Доступ к локальным и удаленным веб-ресурсам.

· Единые логин и пароль.

· Кроссплатформенная работа.

· Возможность собрать статистику всех открытых URL на незащищённых шифрованием сайтах.

· Существуют бесплатные версии с открытым кодом.

Минусы

· В Windows популярные браузеры не имеют самостоятельной настройки прокси-сервера и настраивают системный прокси-сервер, который используется не только браузером, но и ОС с приложениями.

· Настройка сложна, хотя и существенно проще VPN.

· При включении системного прокси-сервера весь трафик пользователя пойдёт через организацию, что требует закупки широких каналов на домашний трафик пользователей. Этого можно избежать с помощью скрипта автонастройки, определяющего для каждого URL, пропускать ли его через прокси-сервер, однако потребуется создание белого списка ресурсов и поддержание его в актуальном состоянии. Кроме того, домашний Интернет перестанет работать, если будет недоступна сеть организации.

· Для сайтов, защищённых шифрованием, прокси-сервер видит только доменное имя сайта, но не полный URL ресурса.

Существует полностью бесплатный прокси-сервер Squid с открытым исходным кодом.

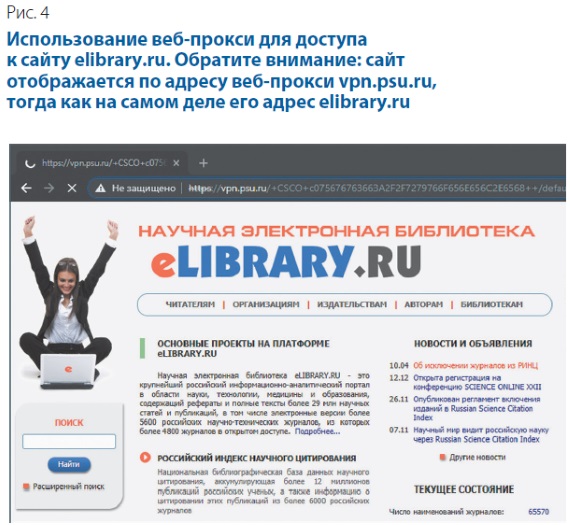

4. ВЕБ-ПРОКСИ

Модификация системы проксирования, когда передача веб-запросов и ответов не настраиваются в браузере и операционной системе через сервер организации, а создается специальный сайт, динамически имитирующий (копирующий) интерфейс и поведение удалённых ресурсов.

Пользователь заходит на специальный сайт, из списка ресурсов выбирает нужный и видит его по адресу веб-прокси организации.

Технически веб-прокси осуществляет атаку на пользователя типа «Человек посередине» (MITM), но не с целью кражи данных, а для предоставления удалённого доступа (рис. 4).

Примеры реализации: Cisco WebVPN, EZproxy.

Плюсы

· Пользователю вообще не надо ничего настраивать. Достаточно открыть нужный ресурс со специального сайта организации.

· Единые логин и пароль, кроссплатформенность.

· Работа в мобильных браузерах.

· Некоторые западные ресурсы имеют интеграцию c EZproxy и могут формировать ссылки получения доступа к подписным ресурсам через веб-прокси организации.

· Можно собирать URL скачанных ресурсов.

· Существуют плагины для браузеров (Kopernio, Library Access), облегчающие работу с поддерживаемыми ресурсами.

Минусы

· Механизм нестандартен для браузеров (фактически это хакерская атака), что приводит к несовместимости с некоторыми веб-сайтами.

5. СКРИПТ ЗАГРУЗКИ

На сервере организации размещается сервис скачивания ресурсов с URL, введённых вручную. Пользователь вводит URL, ресурс с которого он хочет получить через сеть организации, ресурс скачивается сервером организации и выводится пользователю в браузере.

В отличие от веб-прокси навигация невозможна; для скачивания PDF необходимо иметь ссылку на него. Использовать подписные ресурсы затруднительно, но зато есть примеры скриптов с открытым исходным кодом, к которым надо только добавить аутентификацию пользователей.

Плюсы

· Простая реализация. Есть примеры с открытым кодом.

Минусы

· Для скачивания файла PDF надо иметь ссылку на него.

· Может не работать навигация. Затруднительно использовать подписные ресурсы.

· Механизм нестандартен для браузеров, возможна несовместимость с некоторыми сайтами.

6. ПРОКСИ-ПЛАГИН ДЛЯ БРАУЗЕРА

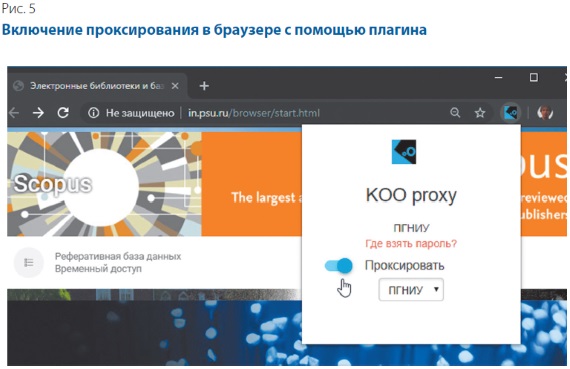

Классический прокси можно улучшить, для чего следует решить проблему зависимости от привязки к настройкам системного прокси и существенно упростить настройку. С этой целью создают собственный браузер или плагин для существующего (рис. 5).

Плагины для подобных задач известны давно под брендами различных платных VPN для браузеров, обходящих блокировки сайтов или анонимизирующих пользователей, хотя технически такие плагины являются как раз не VPN, а прокси.

Для обеспечения доступа к подписным ресурсам организации в России создан плагин KOO Proxy, позволяющий в два клика переключить Chrome на использование прокси-сервера организации. Пользовательский трафик будет перенаправлен через сеть организации, и пользователь получит доступ ко всем веб-ресурсам организации, включая локальные.

Чтобы пользовательский трафик не шёл всё время через прокси организации, плагин отключается при закрытии браузера.

Плюсы

· Простая установка и настройка (нужно просто выбрать свою организацию из списка).

· Единые логин и пароль.

· Сохраняется работоспособность плагинов браузера.

· Кроссплатформенность.

· Доступность локальных ресурсов.

· Отправка открытых в браузере URL в статистических целях.

· Открытие домашней страницы с ресурсами при активации плагина.

Минусы

· Нет поддержки мобильных устройств.

· Пользователи забывают отключать прокси, когда он уже не нужен.

· Пользователи могут отрицательно относиться к установке плагинов в браузер.

Существуют плагины не только для включения проксирования в браузере, но и для упрощения работы с веб-прокси (EZproxy), с поиском и федеративной авторизацией (Library Access) и целым рядом другого ПО. Также известны плагины отдельных вузов.

7. КОРПОРАТИВНЫЙ БРАУЗЕР

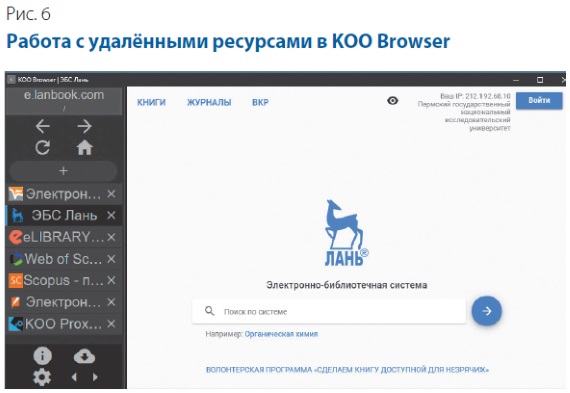

Второй способ устранить недостатки классического прокси — разработать собственный браузер, настройки сети которого не зависят от системных.

Такой браузер был создан на технологиях Chromium и NW.js и назван KOO Browser. KOO Browser может быть скомпилирован и брендирован под отдельную организацию с «зашиванием» настроек прокси-сервера в установщик. В течении двух лет проводилась апробация в одном из вузов http://in.psu.ru/browser/, в котором также применяются VPN и веб-прокси (рис. 6).

Рассмотрим сильные и слабые стороны нового подхода с собственным браузером организации, настроенным на прокси-сервер.

Плюсы

· Не требуется настройка (браузер надо просто установить).

· Простая для пользователя идея: «Хочешь получить доступ к ресурсам организации — открывай их в этом браузере».

· Единые логин и пароль.

· Отправка открытых в браузере URL в статистических целях.

· У браузера можно установить домашнюю страницу организации и доставлять до пользователей сообщения организации при запуске браузера.

· Проще вести фильтрацию по белому списку, фильтруя по тому URL, на который пользователь переходит, и не добавляя в него все домены, используемые на веб-странице (часто страница сайта на домене example.com содержит ресурсы с ещё десятка доменов).

· Работа по стандартизованным протоколам.

· Можно реализовать цифровую подпись запросов на стороне браузера для блокирования запросов, отправленных не браузером (защита от программ выкачивания ресурсов).

Минусы

· Нет поддержки браузерных плагинов (кроме Adobe Flash).

· Ограниченная совместимость с малораспространёнными ОС.

· Нет версии для мобильных устройств.

· Для устранения уязвимостей в Chromium браузер надо обновлять.

ОБЗОР РЕШЕНИЙ

Все представленные решения имеют свои положительные и отрицательные моменты. Так, API-интеграция с ресурсами и федеративная авторизация применимы лишь отчасти и решают проблему доступа только для ограниченного количества ресурсов, поэтому в рамках одной организации должны дополняться альтернативными решениями.

Универсальные VPN и прокси-сервер хорошо совместимы с внешними ресурсами, но недостаточно просты для массового внедрения среди тысяч пользователей организации.

Прокси-плагин и веб-прокси являются наиболее интересными универсальными решениями массового веб-доступа. Но при выборе между ними существенным является вопрос совместимости с ресурсами: веб-прокси может быть несовместимым с некоторыми сайтами, а прокси-плагин не работает с мобильными браузерами (на смартфонах необходимо настраивать VPN).

Браузер может стать заменой прокси-плагину, если пользователь по каким-либо причинам устанавливать плагин не хочет. Кроме того, на базе браузера организация может создать собственное приложение и реализовать не только удалённый доступ, но и коммуникацию с пользователем.

Образовательным организациям целесообразно применять как минимум два способа доступа к удалённым ресурсам: VPN для некоторых сотрудников и как минимум ещё один — для массового доступа.

Технически у организации должна быть одна база аккаунтов (логинов и паролей), с которой работают VPN, различные прокси, внутрикампусный Wi-Fi, локальные сайты и сервисы. При этом в дополнение может быть и федеративная авторизация с единой точкой входа. Задача ИТ-службы вуза — эту базу аккаунтов реализовать, а библиотеки — использовать для удалённого доступа ко всем ресурсам наиболее удобные для читателей способы.

ТЕРМИНОЛОГИЯ

Аутентификация — процедура проверка подлинности пользователя: что он является именно тем, кем представляется, например с помощью логина и пароля.

Рубрика: Электронные библиотеки

Год: 2019

Месяц: Ноябрь

Теги: Арсен Боровинский